![【Security Hub修復手順】[Macie.1]Amazon Macieを有効にする必要があります](https://images.ctfassets.net/ct0aopd36mqt/wp-thumbnail-e71a738589e583b65670923628e8b6f4/45568b9fd457506bd2f3d6fd304d4b6a/aws-security-hub)

【Security Hub修復手順】[Macie.1]Amazon Macieを有効にする必要があります

皆さん、お使いのAWS環境のセキュリティチェックはしていますか?

当エントリでは、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修復手順をご紹介します。

本記事の対象コントロール

[Macie.1] Amazon Macie を有効にする必要があります

[Macie.1] Amazon Macie should be enabled

前提条件

本記事はAWS Security Hubで「AWS基礎セキュリティのベストプラクティススタンダード」を利用されている方向けの内容となります。

AWS Security Hubの詳細についてはこちらのブログをご覧ください。

対象コントロールの説明

本コントロールは、Macieが有効化されているかをチェックします。Macieが有効になっていない場合、このコントロールは失敗と判定されます。

Amazon Macieは、機械学習とパターンマッチングを活用して、S3バケット内のオブジェクトに含まれる機密情報を検出し、データセキュリティリスクを可視化するセキュリティサービスです。さらに、それらのリスクに対して自動保護も可能です。

Macieが検出する機密情報には、S3バケットに保存されているAWSのシークレットアクセスキー、クレジットカード番号、個人を特定できる情報(PII)などが含まれます。Macieは、これらのデータを自動的に検出し、レポートを作成します。

Macieの概要は、以下の記事をご参照ください。

Macieは、S3バケット内のオブジェクトを分析するために、機械学習やパターンマッチングなどの組み込まれた基準と手法を使用して機密データを検出します。

これらの基準と手法は「マネージドデータ識別子」と呼ばれ、個人を特定できる情報(PII)、財務情報、認証情報など、多くの国や地域で重要視される様々な種類の機密データを検出できます。

Macieは、マネージドデータ識別子を使用して、主に以下のカテゴリの機密データを検出します

- 認証情報:プライベートキーやAWSシークレットアクセスキーなど

- 財務情報:クレジットカード番号や銀行口座番号など

- 個人情報

- PHI(Protected Health Information):医療保険や医療識別番号など

- PII(Personally Identifiable Information):運転免許証番号やパスポート番号など

Macieを有効化することで、S3バケット内の機密データを自動的に検出し、潜在的な脅威を早期に特定して保護を可能にします。これにより、セキュリティリスクを低減できます。

ただし、マネージドデータ識別子のうち、住所など国ごとに形式が異なるデータの多くが日本に対応していないことに注意が必要です。

そのため、本コントロールへの対応は必須ではなく、組織のセキュリティ要件に応じて判断するとよいです。

国ごとに対応しているマネージドデータ識別子の機密データタイプは、以下のドキュメントにまとめられています。

修復手順

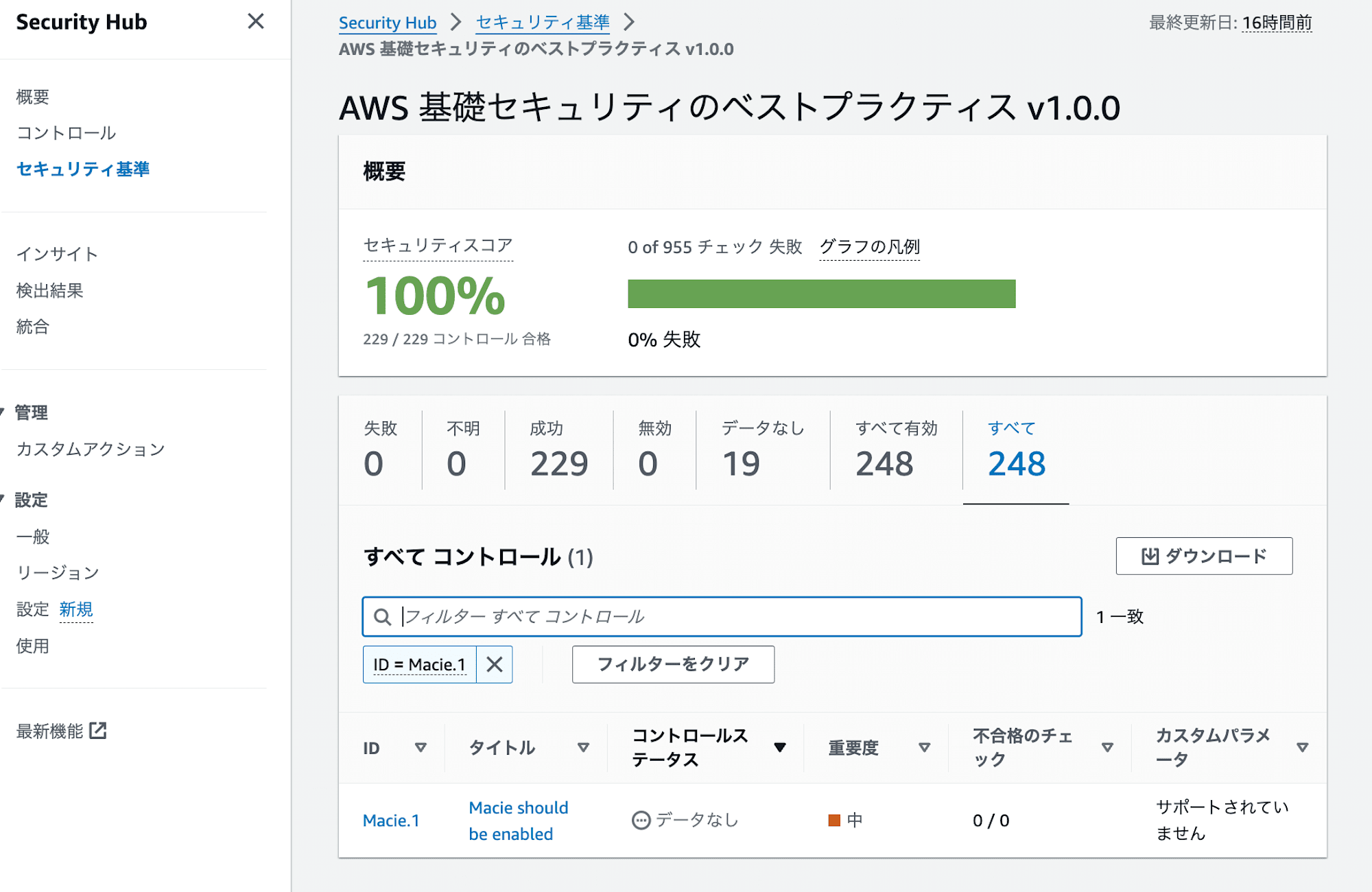

1 コントロールの確認方法

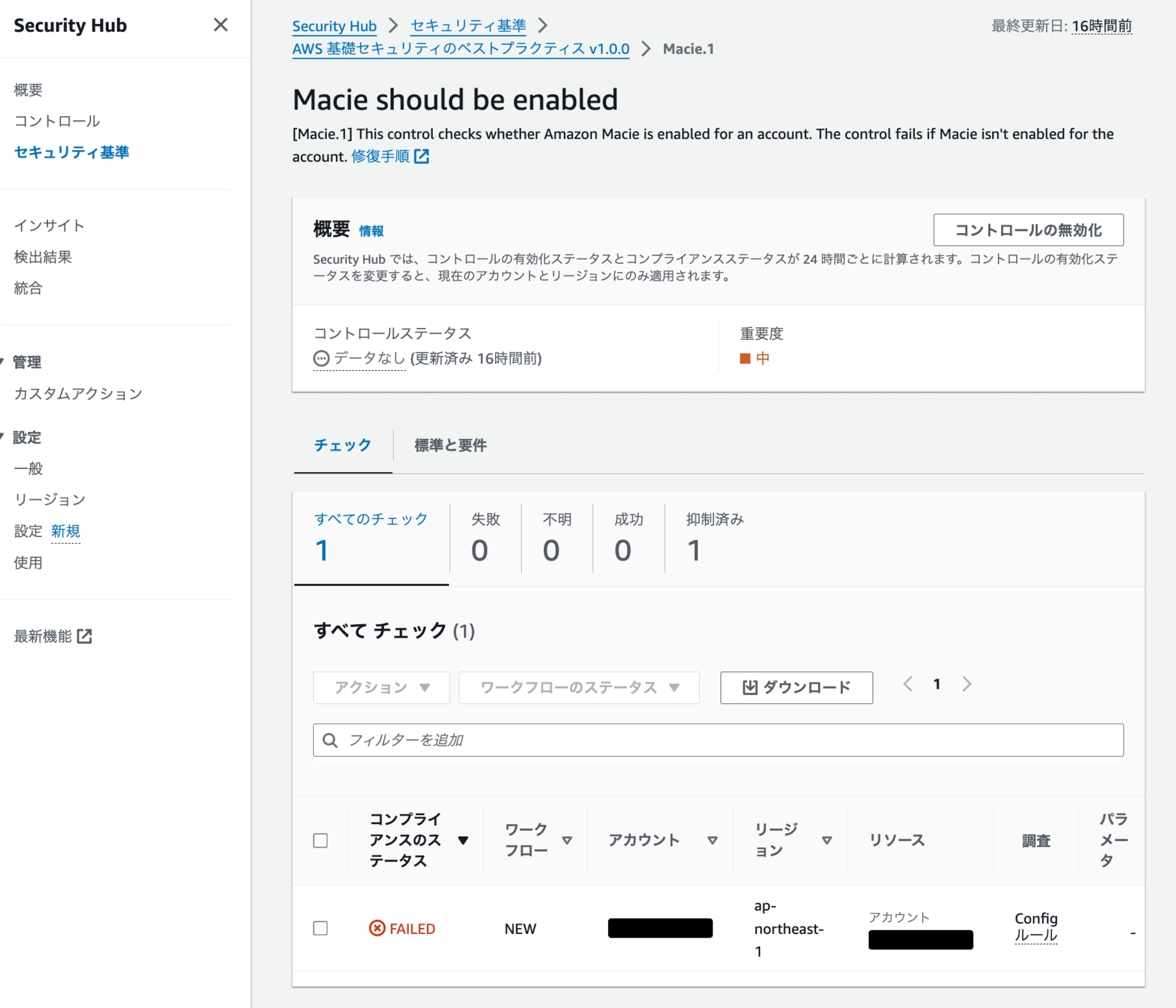

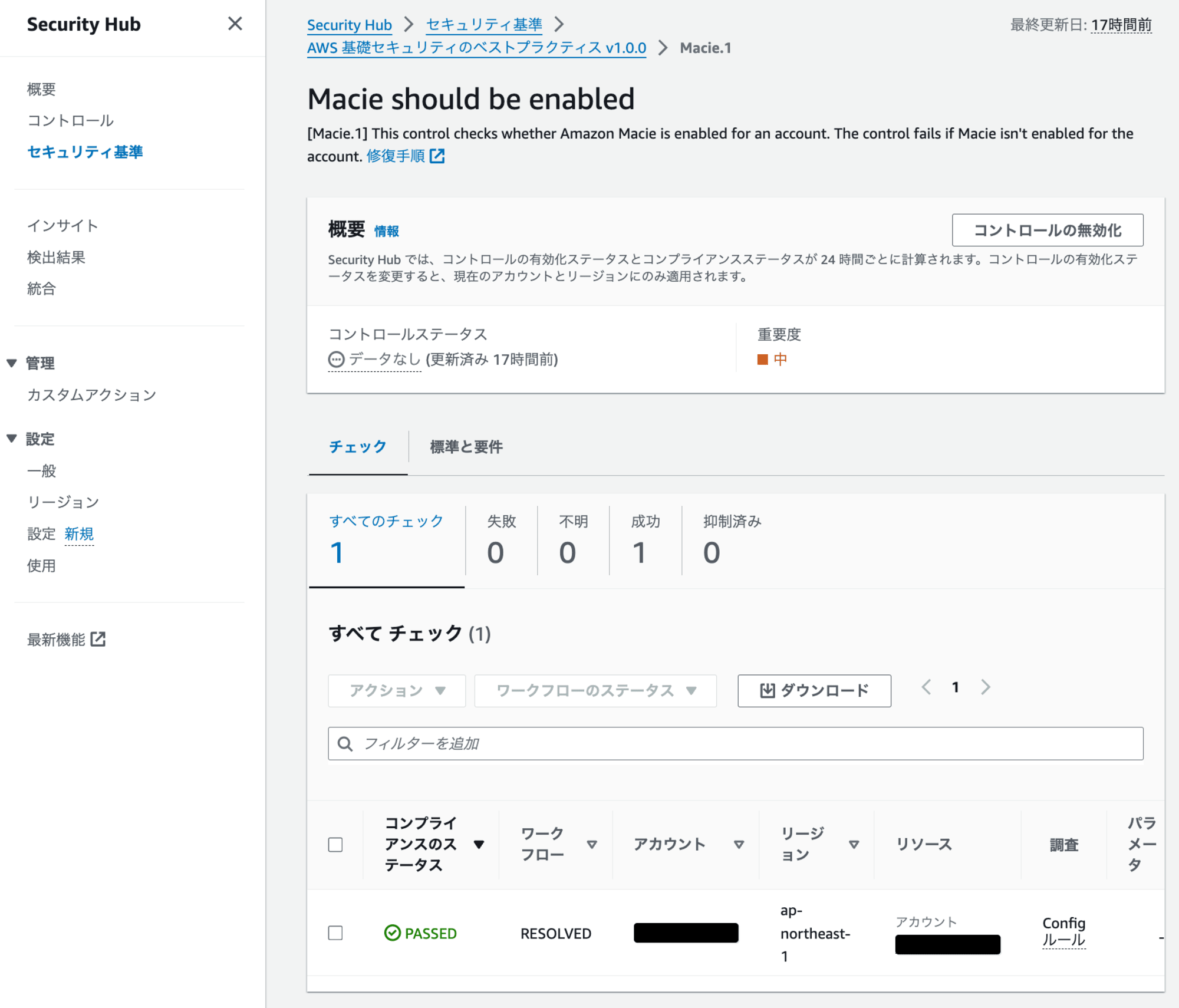

- AWSマネージメントコンソールにログインし、AWS 基礎セキュリティのベストプラクティス v1.0.0にて、「Macie.1」を検索し、タイトルを選択します。

- リソースの欄から失敗が確認できます。

2 ステークホルダーに確認

ステークホルダー(リソースの作成者や管理している部署などの関係者)に以下の点を確認します。

- Macieを有効化してよいか

- 有効化しない場合は、その理由を確認し、Security Hubで当該コントロールを「抑制済み」に設定します。

3 Macieを有効する

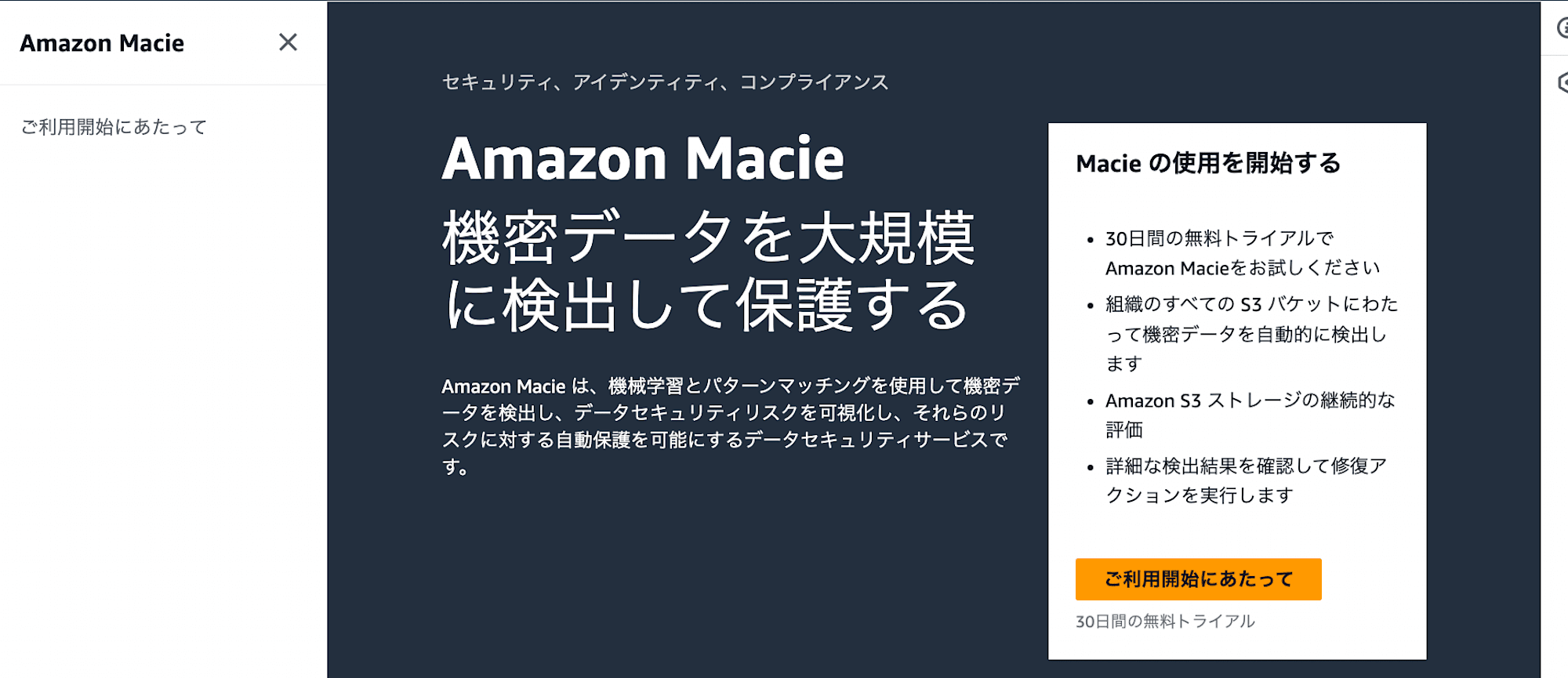

- AWSマネジメントコンソールからMacieサービスページに移動し、「ご利用開始にあたって」をクリックします。

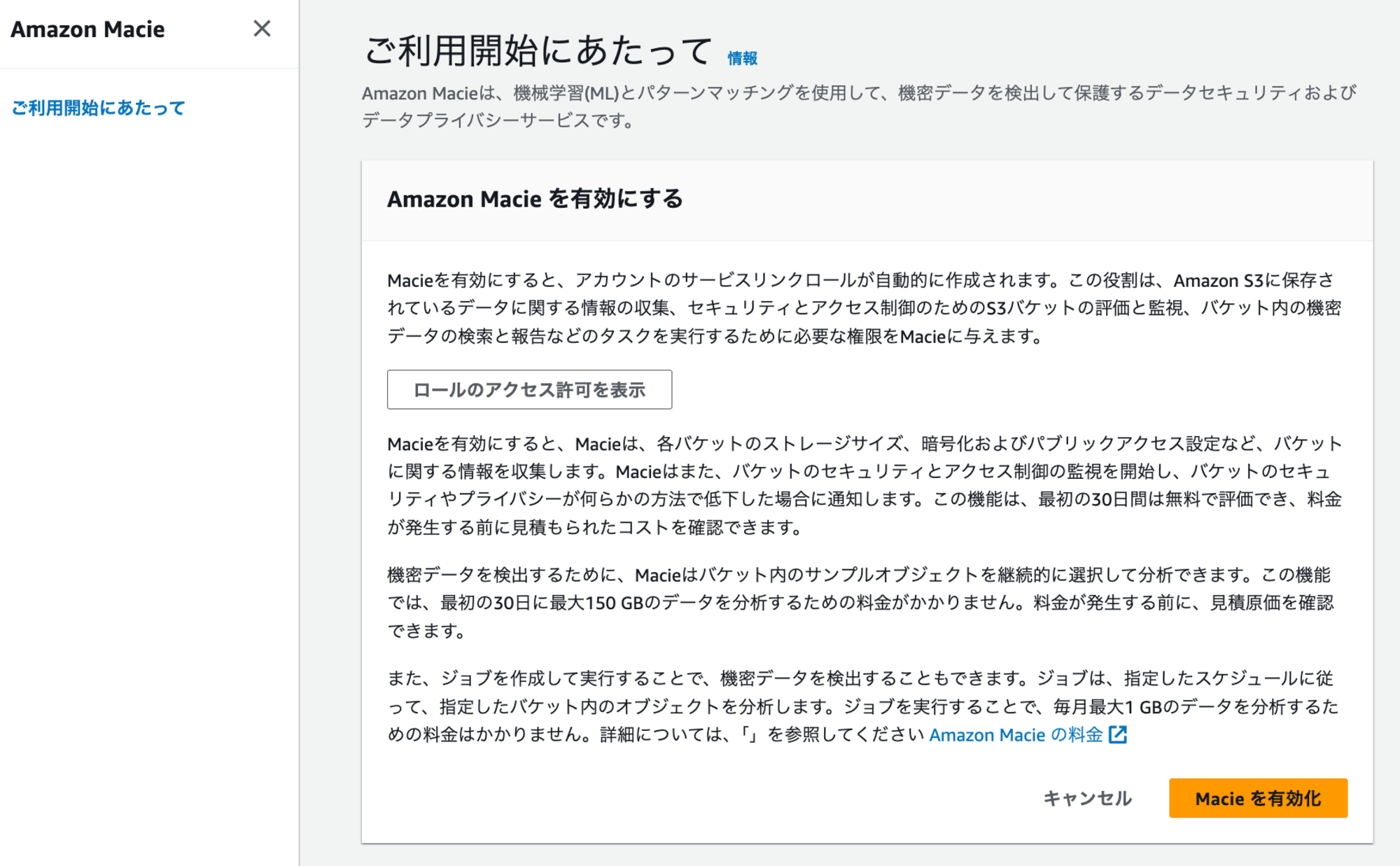

- 「Macie を有効化」ボタンをクリックします。有効化すると、MacieがS3バケットにアクセスするためのアカウントのサービスリンクロールが自動的に作成されます。

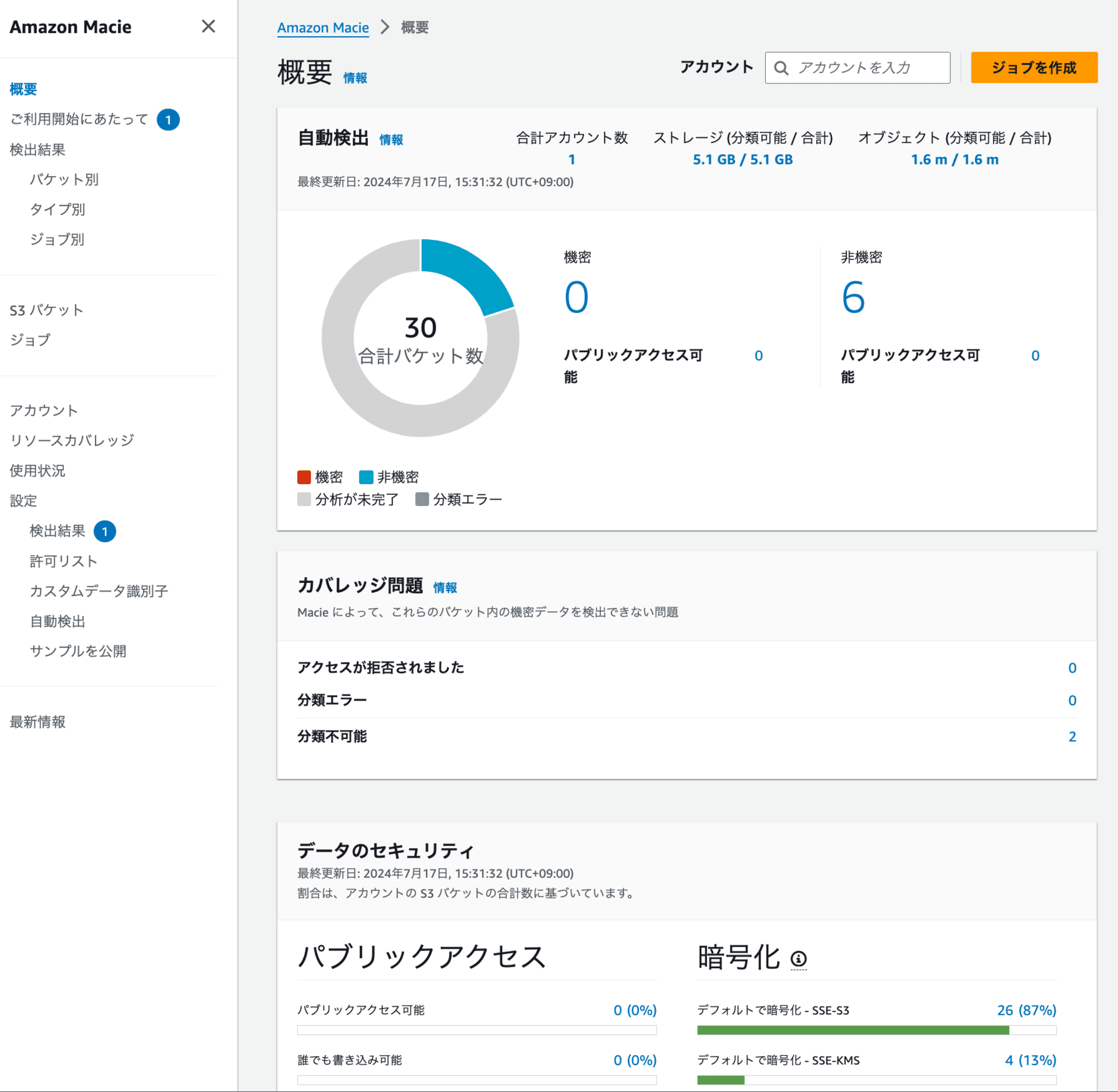

- 有効化後、Macieが自動的にS3バケットの分析を開始します。数分後、Macieの概要ページには、一部のS3バケット内の機密データ検出情報が表示されました。

- Macieは、有効にしてから 48 時間以内に統計やその他の結果が確認できます。

- Security Hubページに戻り、対象のコントロール(Macie.1)のステータスが「合格(PASSED)」に変更されたことを確認します。この更新には数時間かかる場合があります。

補足1

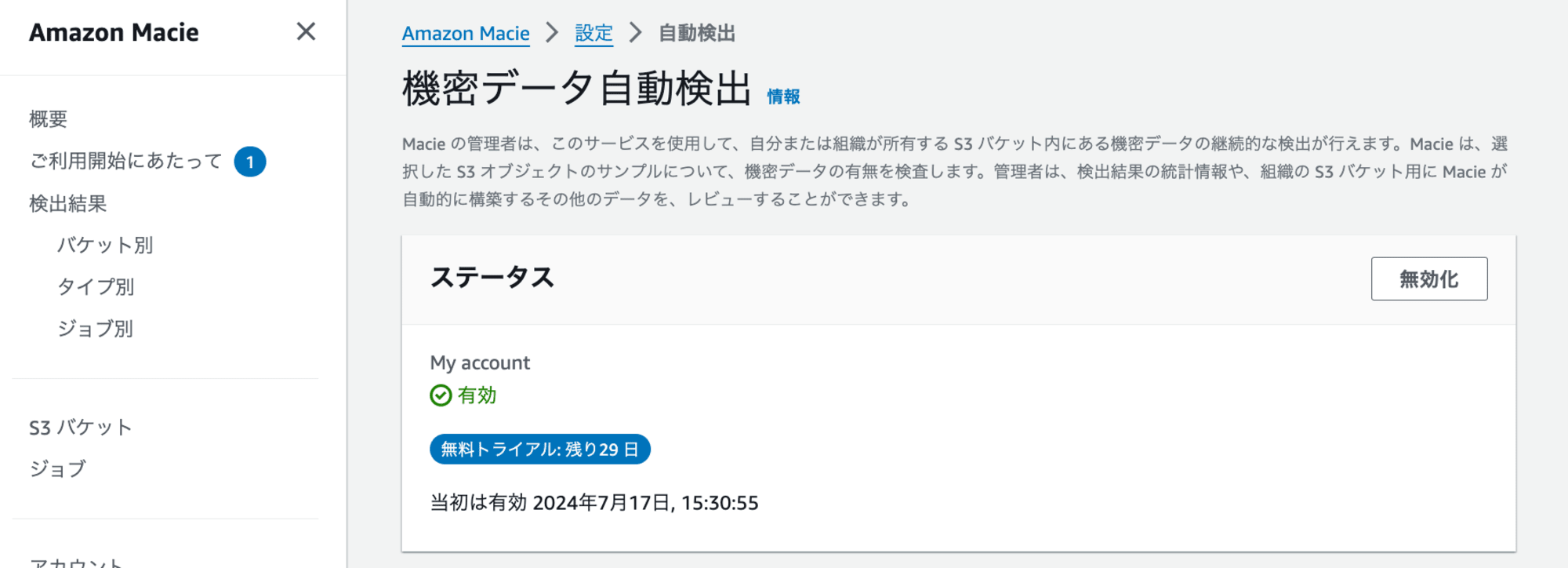

Macie を有効化すると、機密データ自動検出は、デフォルトで有効化されていました。

アカウントの設定によっては、Macie は S3 バケットの機密データの自動検出も開始します。

補足2

マルチアカウント環境でAWS Organizations統合機能を使用し、各メンバーアカウントでMacieを一括で有効化する方法については、以下の記事をご参照ください。

最後に

今回は、AWS Security HubによるAWS環境のセキュリティ状況スコアリングに該当する項目についての修正手順をご紹介しました。

コントロールを修正して、お使いのAWS環境のセキュリティをパワーアップさせましょう!

最後までお読みいただきありがとうございました!どなたかのお役に立てれば幸いです。